Etude du 802.11b

Etude du 802.11b

802.11b-1999 est une norme de la IEEE qui definit le protocole des reseaux sans fil

Information technology

Telecommunications and information exchange between systems

Local and metropolitan area networks

Specific requirements

Part 11: Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) specifications:

Higher-Speed Physical Layer Extension in the 2.4 GHz Band

Elle est disponible ici ou la.

Description (rapide) du protocole

L'information radio échangée entre les dispositifs wireless a la structure suivante

[Header] definit les directions source et destination ainsi que plusieurs parametres spécifiquement 802.11b (voir la norme)

[Frame body] contient les données transmisent : 802.11b est un protocole d'encapsulation.

[FCS] est un hash pour verifier l'integrite de la frame

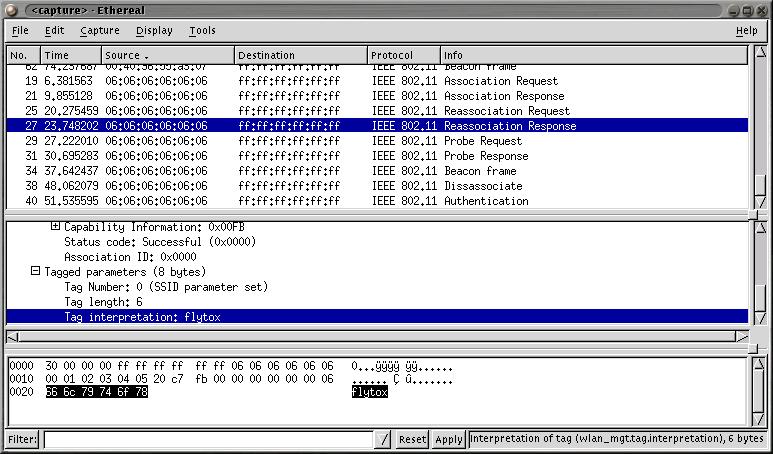

1) Frame de gestion (managements frames)

Comme leur nom l'indique, ces frames sont utilisées pour gerer la communication. Exemples :

Beacon frame : Le point d'acces s'annonce et decrit ses caracteristiques (nom (SSID),

encryption des donnees (WEP flag), intervalle entre frames...) note : le nom peut etre omis par configuration de securite (voir plus bas)

Probe request : Requete client sur l'etat du lien radio avec le point d'acces

(peut etre 'any', comme le fait netstumbler pour detecter des points d'acces)

Probe response : Reponse a probe request

Autentication : Frame de definition de l'algorithme d'encryption, et challenge si WEP est habilité.

Peut etre sans encryption (open), ou crypté par WEP (shared).

Deauthentication : Generalement ;) transmises par le point d'acces, elles oblige le client a

se reauthentifier pour continuer a communiquer.

2) Frames de donnees (data frames)

Le Frame Body contient les données du protocole encapsulé. Si WEP est habilité,

elles sont chiffrées.

3) Frames de control (control frames)

ACK, Clear To Send, Ready To Send... gestion du tour de parole (comme un token ring)

4) WEP

WEP est l'algorythme 'one way' d'encryptation standard et consiste en une clef partagée et

installée sur tous les clients.

soit IV un vecteur d'initialisation variable sur 24 bits ( XX:XX:XX)

soit k une clef (on peut en definir plusieurs, 4 generalement) le numero de la clef utilisée

est transmise dans la frame.

on genere un keystream avec ces deux valeurs

keystream= RC4(IV,k)

et le texte crypté est le resultat de

(texte en clair+ICV) XOR (IV+keystream) avec ICV (integrity check value) =checksum crc32

La station base regenere un keystream'= RC4(IV,k')

et en applicant "a XOR b XOR b = a"

(texte en clair+ICV) XOR (IV+keystream) XOR (IV+ keystream') = (texte en clair+ICV)

si keystream=keystream' (et donc trés probablement k=k' ;)

Pour plus de détail, se reporter aux chapitres 7 et 8 de la norme. RTFM :)

Faiblesses du protocole

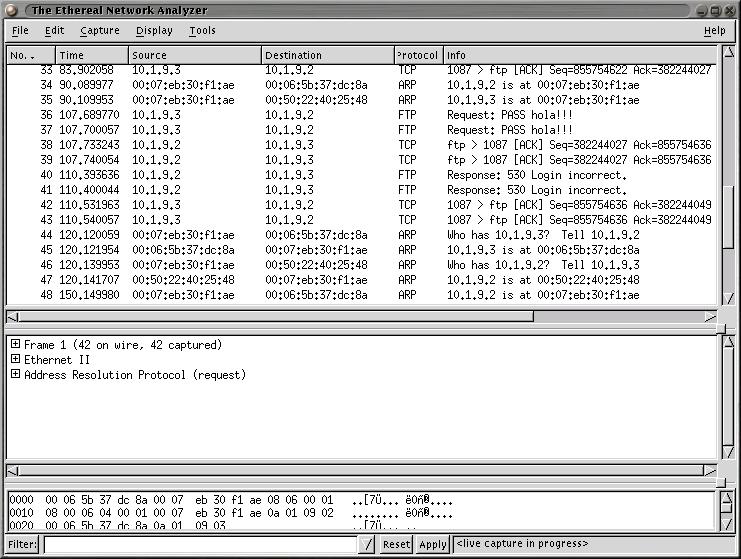

Q. Si je n'utilise pas WEP, c'est vrai que je suis "a poil"?

A. Oui. Tes donnees sont sniffees sans probleme si auncun chiffrage n'est utilisé.

Une session SSH peut meme etre compromise, voir ettercap.

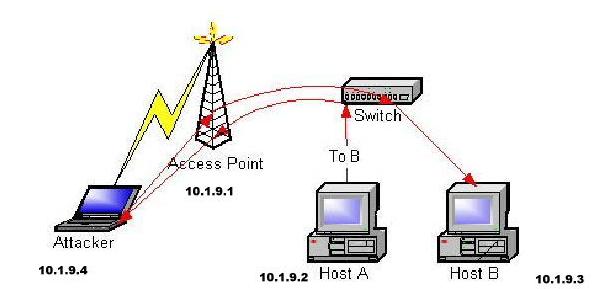

ex : ARP man in the middle

Voir aussi http://www.blackhat.com/presentations/bh-usa-02/baird-lynn/bh-us-02-lynn-802.11attack.ppt pour un Layer1 MiM.

Q. WEP chiffre les données transmises, mais quid des frames de controle et de gestion?

A. Les frames de controle et de gestion vont en clair. Par exemple les MACs sont visibles.

De plus, il n'y a pas de mecanismes de verification d'authenticité de ces frames.

Q. Est il possible de cracker WEP?

A. Oui. Mais il faut capturer quelques millions de paquets. C'est une question de volume de trafic, de temps et de motivation.

Q. Est il possible de truander sur les frames de gestion?

A. Oui. Il est possible, a l'aide de certains drivers, d'injecter des frames de gestion.

Par exemple, des frames de deauthentication en boucle

provoquent un DoS (voir la presentation blackhat ci dessus).

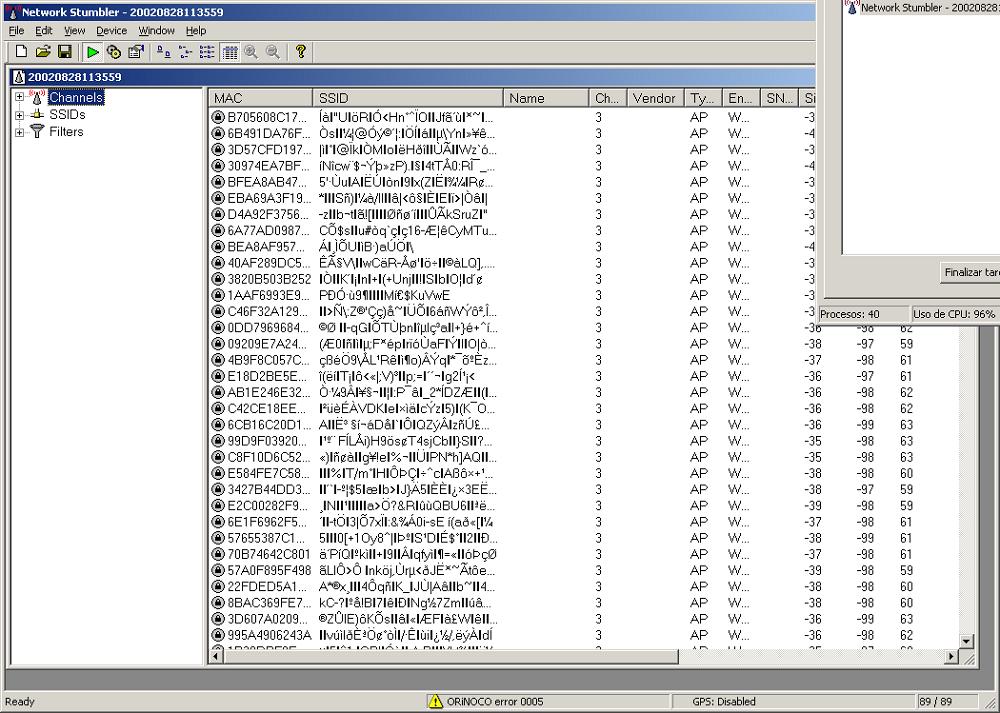

Elle est pas jolie ma MAC?

Q. Je veux transmettre un message au ouardraïvers. C'est possible?

A. Oui. Les jeunes esprits ont besoin de messages simples.

Des reseaux en veux tu en voila

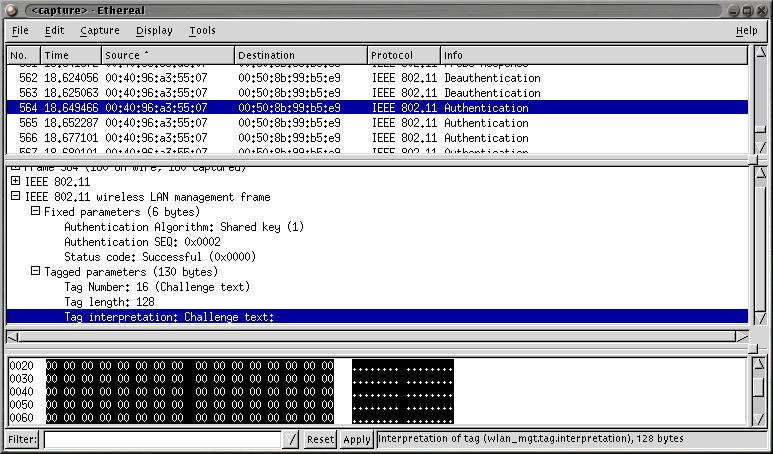

Q. Est il possible de simuler un challenge?

A. Oui. On obtient un keystream pour un IV.

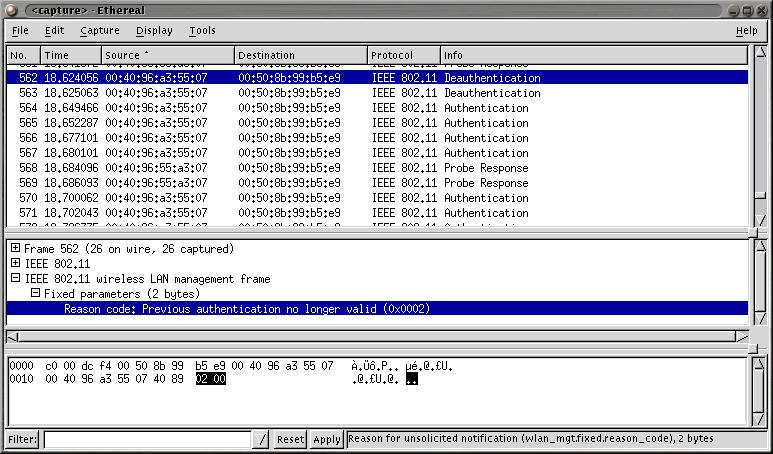

deauthentication

authentication (challenge = {0x00, 0x00,...} )

reponse du challenge

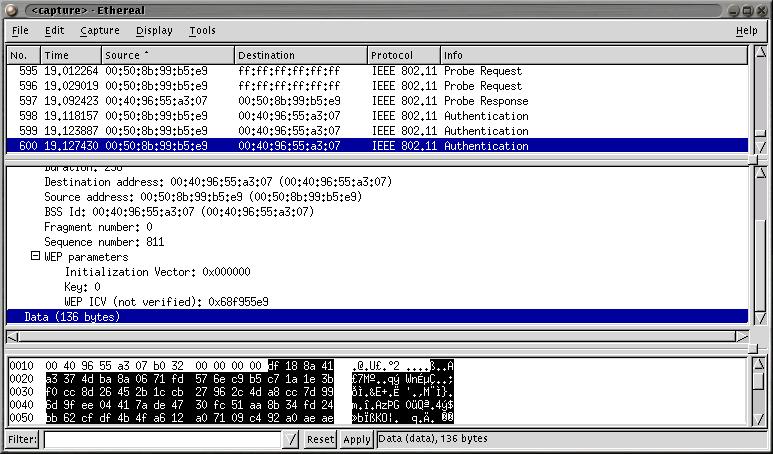

Q. Ce keystream pourrait il etre 'evil'? je pense a "injection de trafic WEP"

A. ... qui transmettra

Proteger son wireless

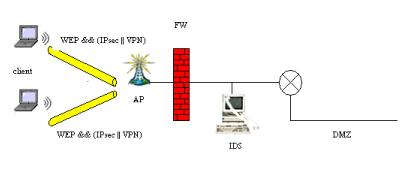

1) Encryptation des données

WEP ne constitue pas une solution pour atteindre un niveau de securité acceptable.

De plus. comme les cléfs WEP sont partagées, la confidencialité de la communication n'est pas assurée (en plus du probleme de gestion des cléfs).

Enfin, on observe pas mal de probleme de compatibilité entre fabricants.

De bonnes solutions de remplacement sont IPsec ou VPN.

2) Audit du trafic

Un firewall et/ou un IDs permettent de monitoriser le trafic et detecter des evenements 'anormaux'.

De plus, le point d'accés (AP) doit être relié a la DMZ.

Mon admin est un parano.

3) Administration du point d'accés

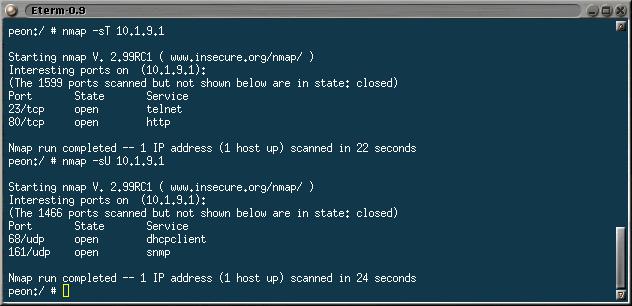

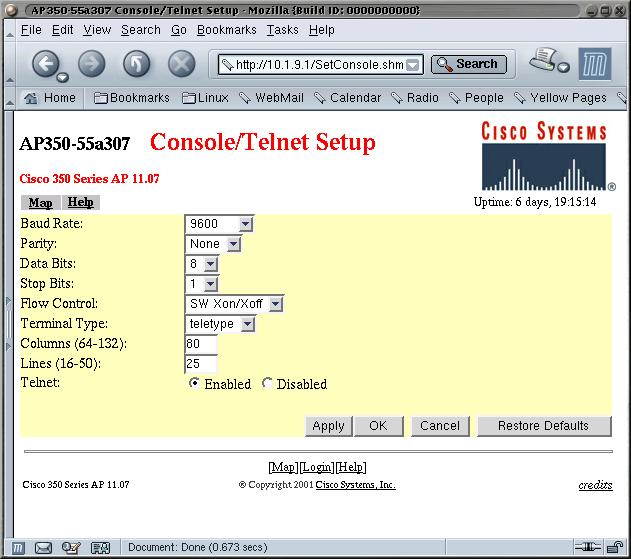

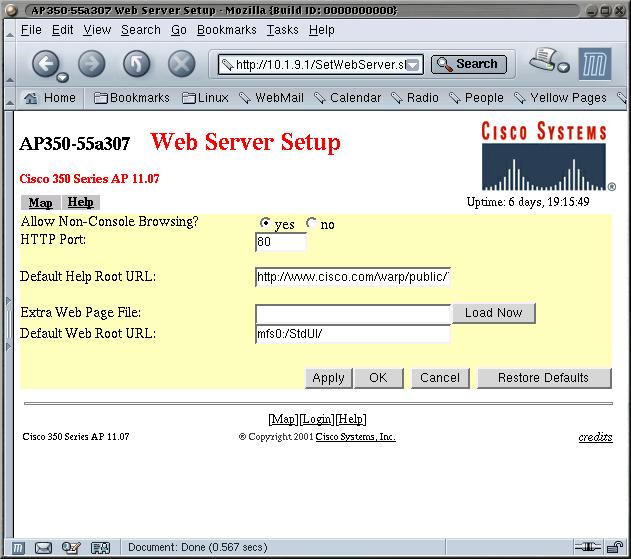

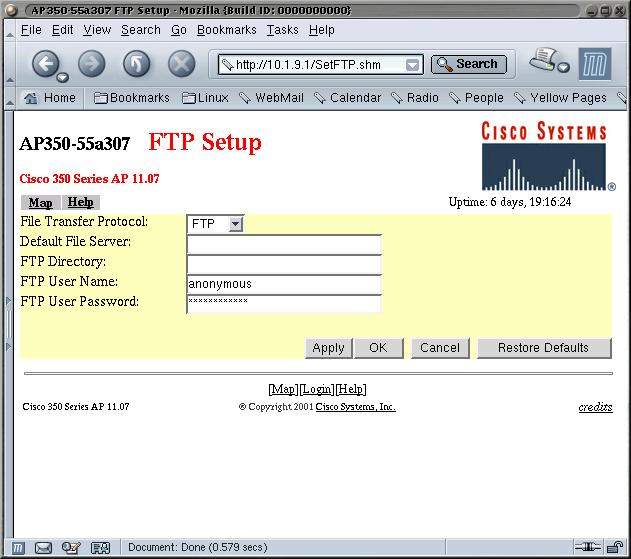

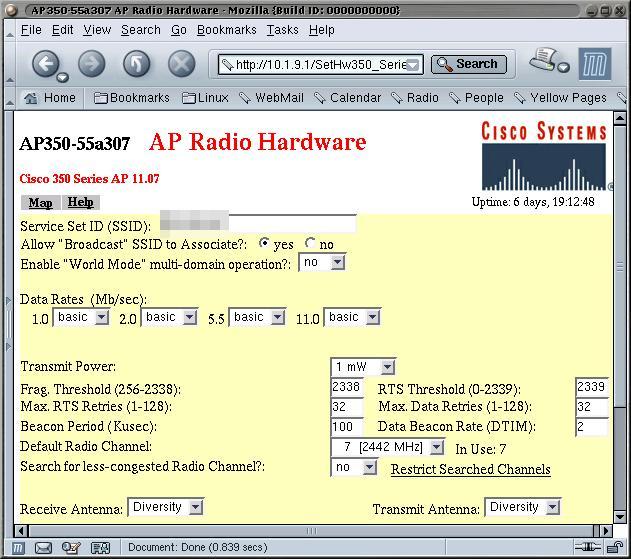

Chaque fabricant à ses propres interfaces d'administration : HTTP, telnet, console...

Ces services ne doivent pas être disponibles du coté client,

seulement depuis le cable (DMZ ou encore mieux, segment de maintenance)

console

http

ftp

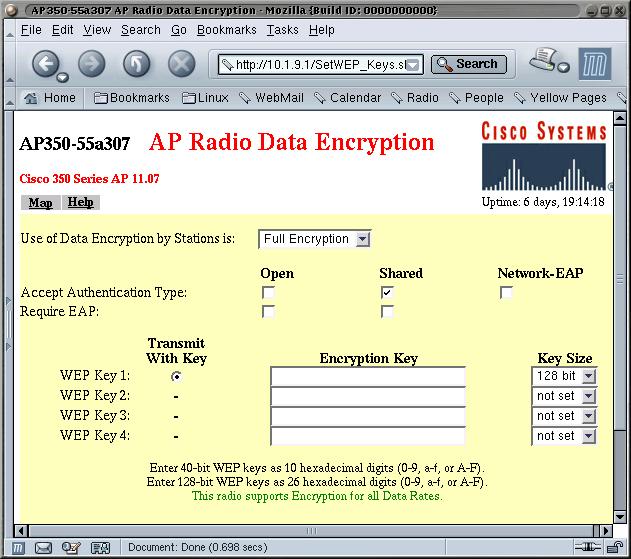

Si WEP est l'unique option retenue d'encryptation des données, son usage doit être obligatoire

Configuration WEP sur Cisco

Par exemple, la c'est pas bon :)

Ce n'est pas une solution absolue (il est facile de spoofer une MAC valide), mais c'est toujours mieux que rien.

ACL de MAC

Creditz : Abbadon (U evil 31337 bl4ckh4t :)

Greetz : Kitetoa, les p00fs.

Fuckz : Les boites de ravioli.

Number 2: What in fact has been created? An international community. A perfect blueprint for world order.

When the sides facing each other suddenly realize that they're looking into a mirror, they'll see that

this is the pattern for the future.

Number 6: The whole world as the Village?

Number 2: That is my dream. What's yours?

Number 6: To be the first man on the moon.